16-APC注入(APC Injection)

一、前言

1.1 APC(Asyncroneus Procedure Call)

官方文档:异步过程调用 - Win32 apps | Microsoft Learn

APC中文名称为异步过程调用, APC是一个链状的数据结构,可以让一个线程在其本应该的执行步骤前执行其他代码,每个线程都维护这一个APC链。当线程从等待状态苏醒后,会自动检测自己得APC队列中是否存在APC过程

简单的说,由于在线程执行过程中,其他线程无法干预当前执行线程(占用cpu),如果需要干预当前执行线程的操作,就需要提供一种让当前执行的线程自身去调用的机制,windows实现了一种称之为APC的技术,这种技术可以通过插入队列(执行信息)让当前执行的线程在一定条件下自己去调用,这样就实现了异步操作。

1.2 线程的控制

学习过操作系统的人都知道,在现代操作系统中,大部分都实现了内核级线程,因此线程是作为CPU调度的基本单位。

线程在执行时是占据着 CPU 的资源,其他线程或进程不能直接“杀掉”或“挂起”它。虽然操作系统提供了一些 API 来控制线程的状态(如 TerminateThread、SuspendThread 和 ResumeThread),这些操作并不是直接通过线程本身的代码来实现的,而是通过操作系统的调度机制来管理。

1.3 改变线程的行为

一个线程如何改变当前CPU执行的线程的行为呢?Windows提供了一个API,让当前CPU执行的线程自己去调用,这个函数就是APC (Asyncroneus Procedure Call),即异步过程调用。APC 允许你将一个函数排队到某个线程的 APC 队列中,当该线程处于可执行状态时,操作系统会在适当的时机调用这个函数。

二、APC注入

2.1 原理

既然Windows提供了这样的一种机制,那我们就可以往目标进程的线程的APC队列中插入APC函数(也称APC过程),当目标线程从等待状态苏醒后,首先检测自己的APC队列中是否存在APC过程,如果存在,就先执行APC过程然后再执行本身的执行流程。

当然为了提高命中率可以向进程的所有线程中添加APC过程。然后促使线程从休眠中恢复就可以实现APC注入。

APC注入既可以实现shellcode注入,也可以实现DLL注入,本文只介绍shellcode注入;不仅能远程注入,也能本进程注入,本文只介绍远程注入。

2.2 流程

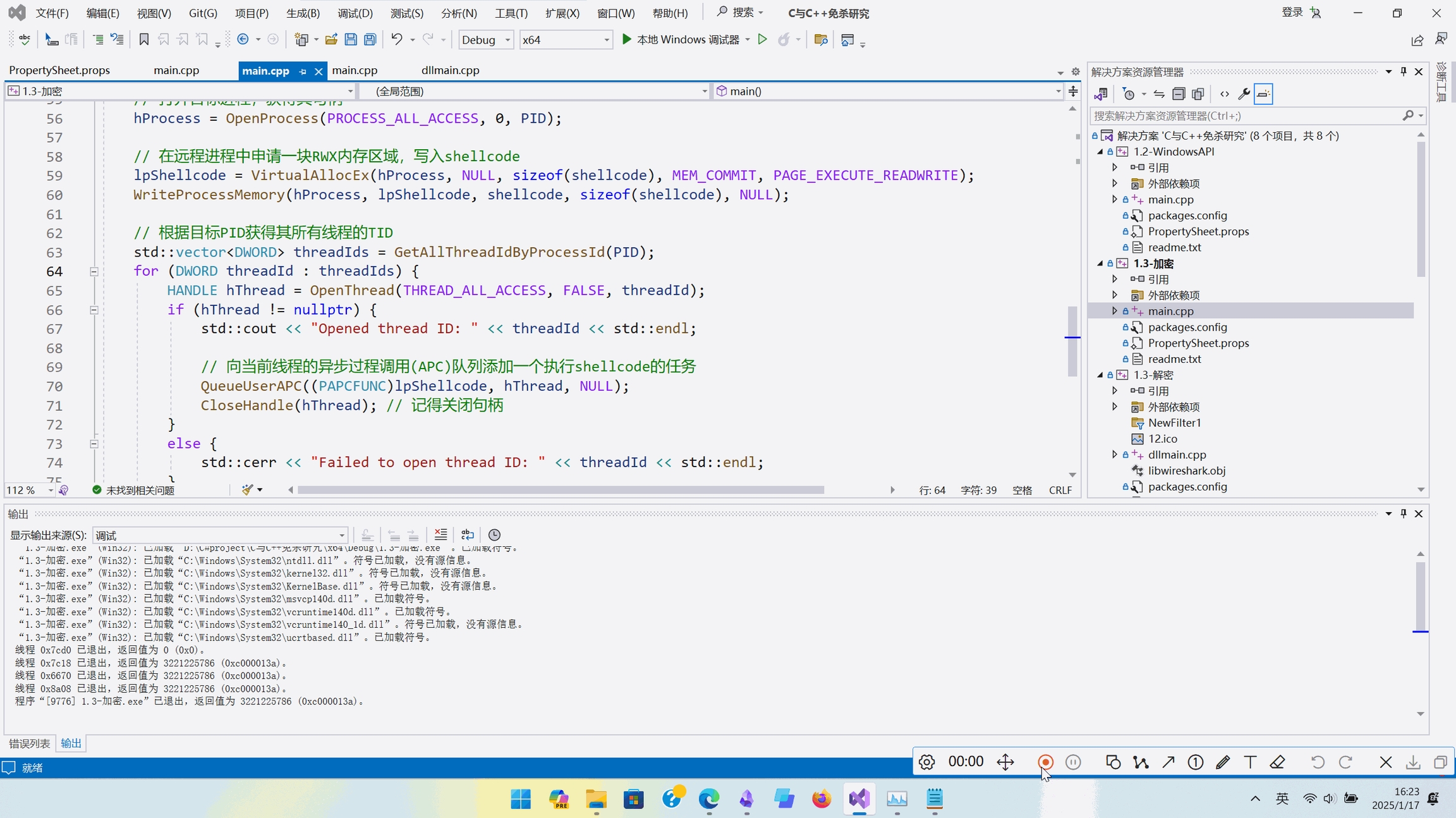

使用

OpenProcess打开目标进程,获得其句柄使用

VirtualAllocEx+WriteProcessMemory在远程进程中申请一块RWX内存区域,写入shellcode使用自定义函数

GetAllThreadIdByProcessId根据目标PID获得其所有线程的TID(获取一个线程的TID也行,获得所有TID的目的是提高成功执行的几率)向当前线程的异步过程调用(APC)队列添加一个执行shellcode的任务

⚠注意:APC注入的的原始实现是“被动”执行APC函数,这里的“被动”是指需要目标的CPU执行我们注入的目标进程的线程,如果目标线程一直不被执行,那就不会触发我们的APC函数。

2.3 代码实现

三、参考资料

Last updated