环境准备

https://mp.weixin.qq.com/s/mRlMhi7Zy2fvCdvuQmJh2g

一、反编译

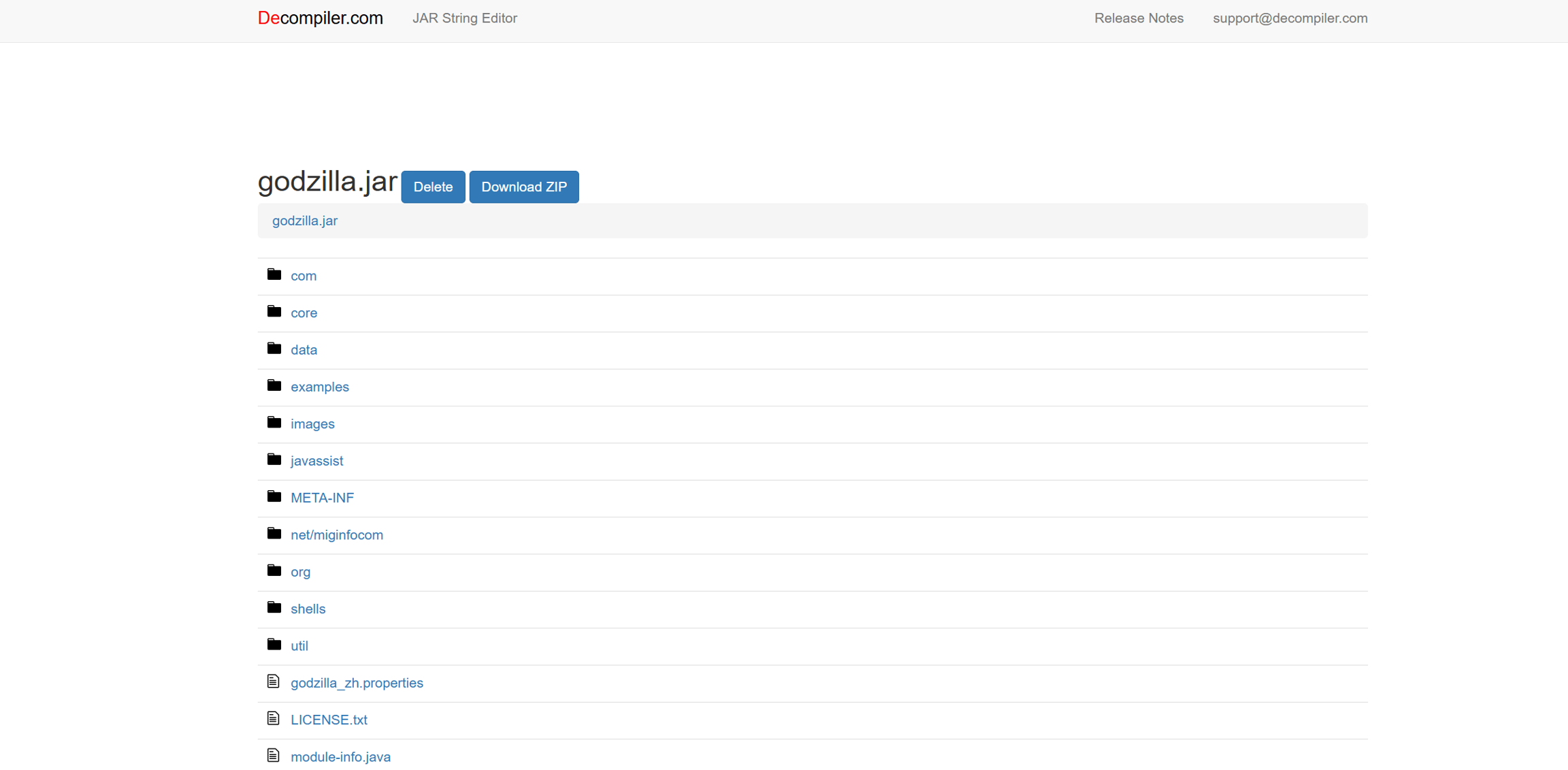

推荐使用这个网站进行反编译:Java decompiler online / APK decompiler - Decompiler.com

直接把哥斯拉的jar包给托进去即可

反编译的结果如下

然后我们下载经过反编译的源码压缩包

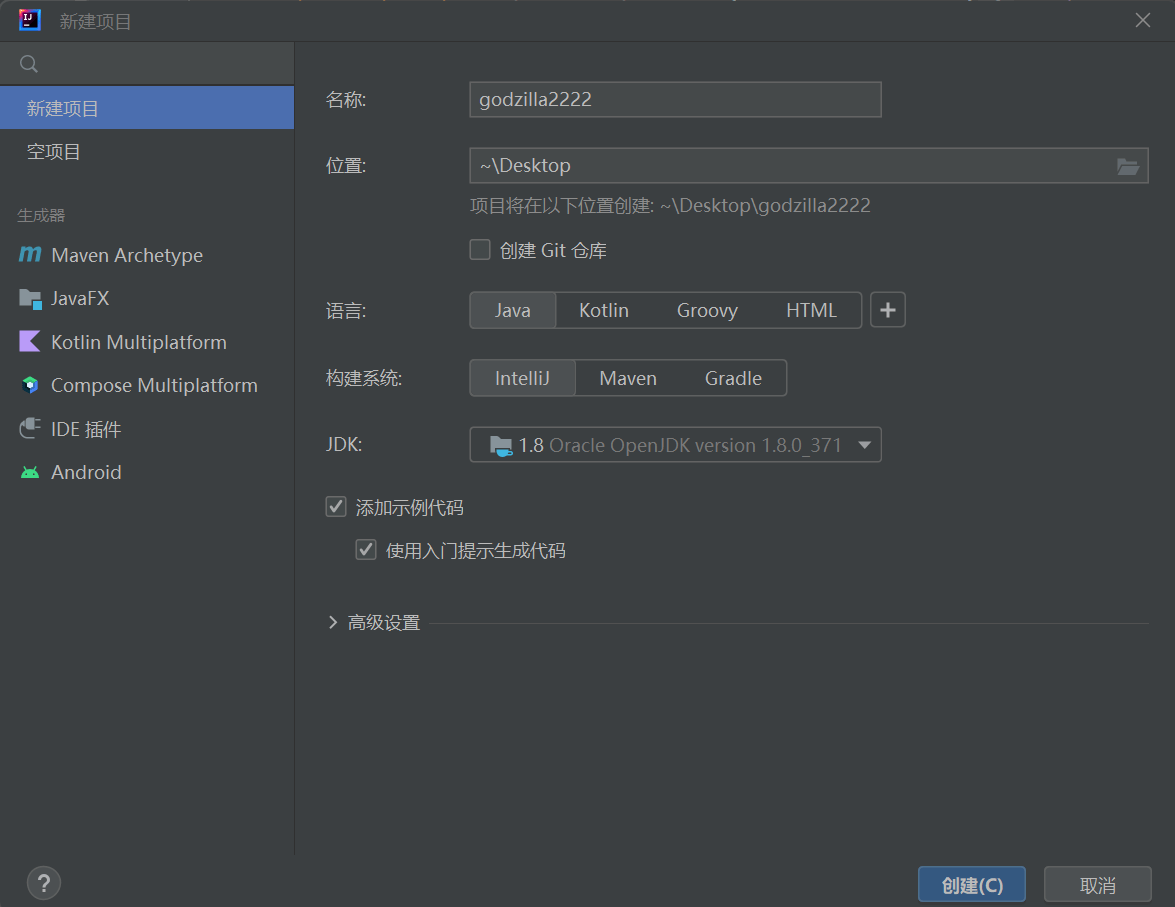

二、构建项目以及依赖

环境:java 8

新建一个项目

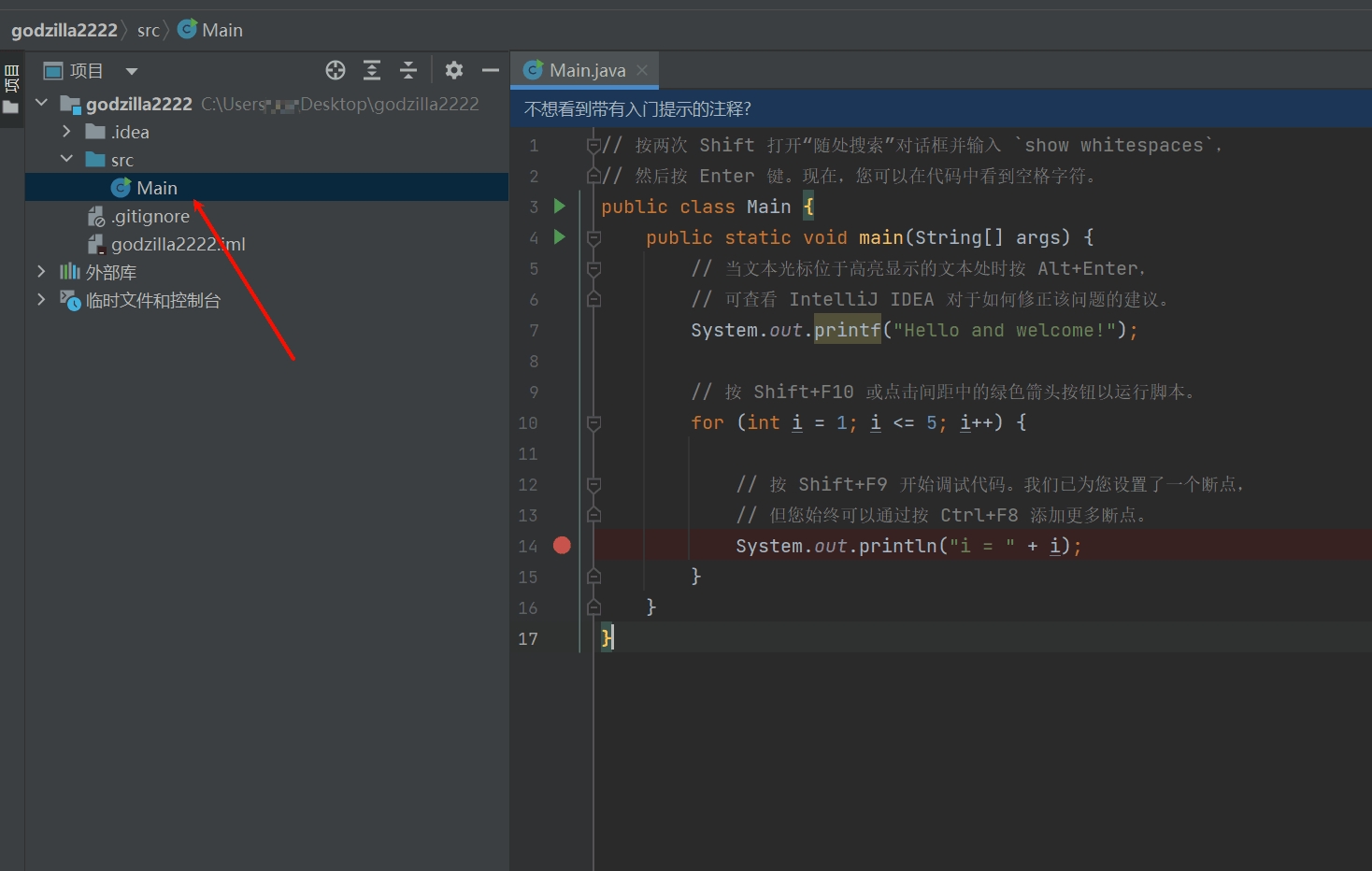

把src里的Main.java给删了

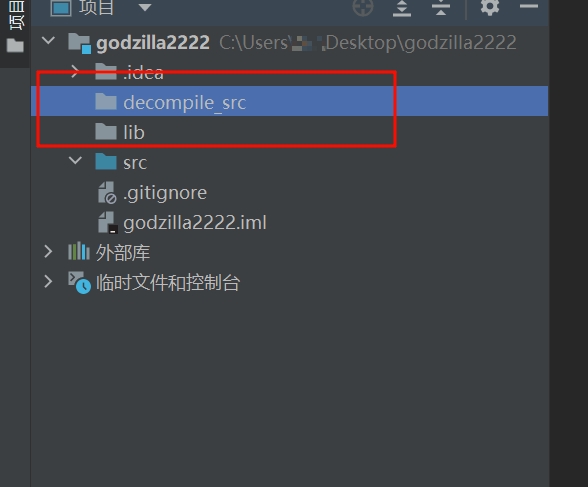

新建两个目录,分别为 lib 和 decompile_src

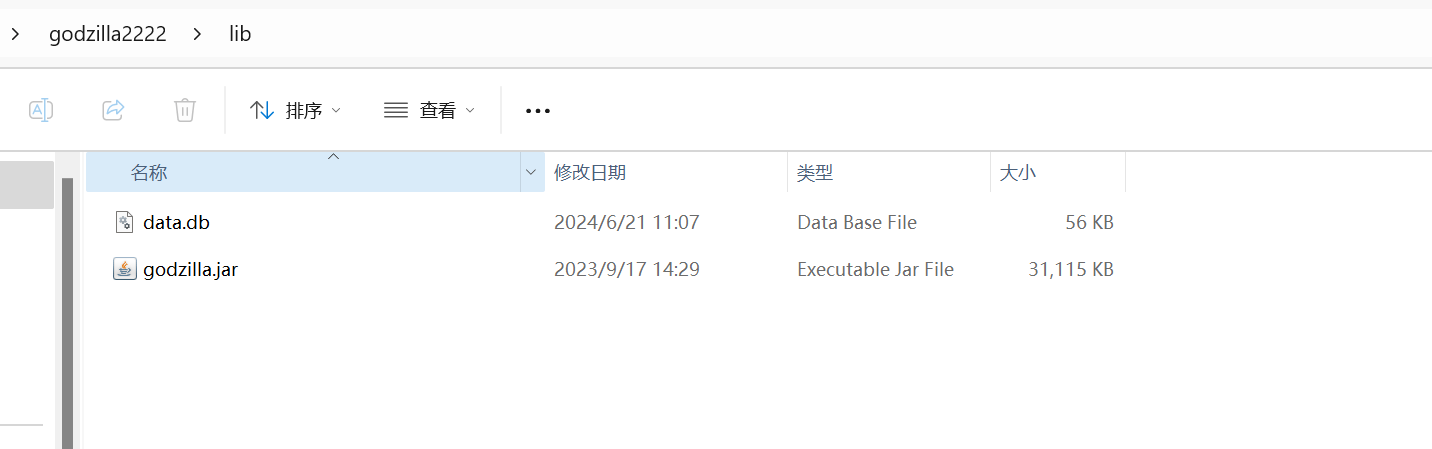

将哥斯拉的jar和db文件放到 lib 目录下

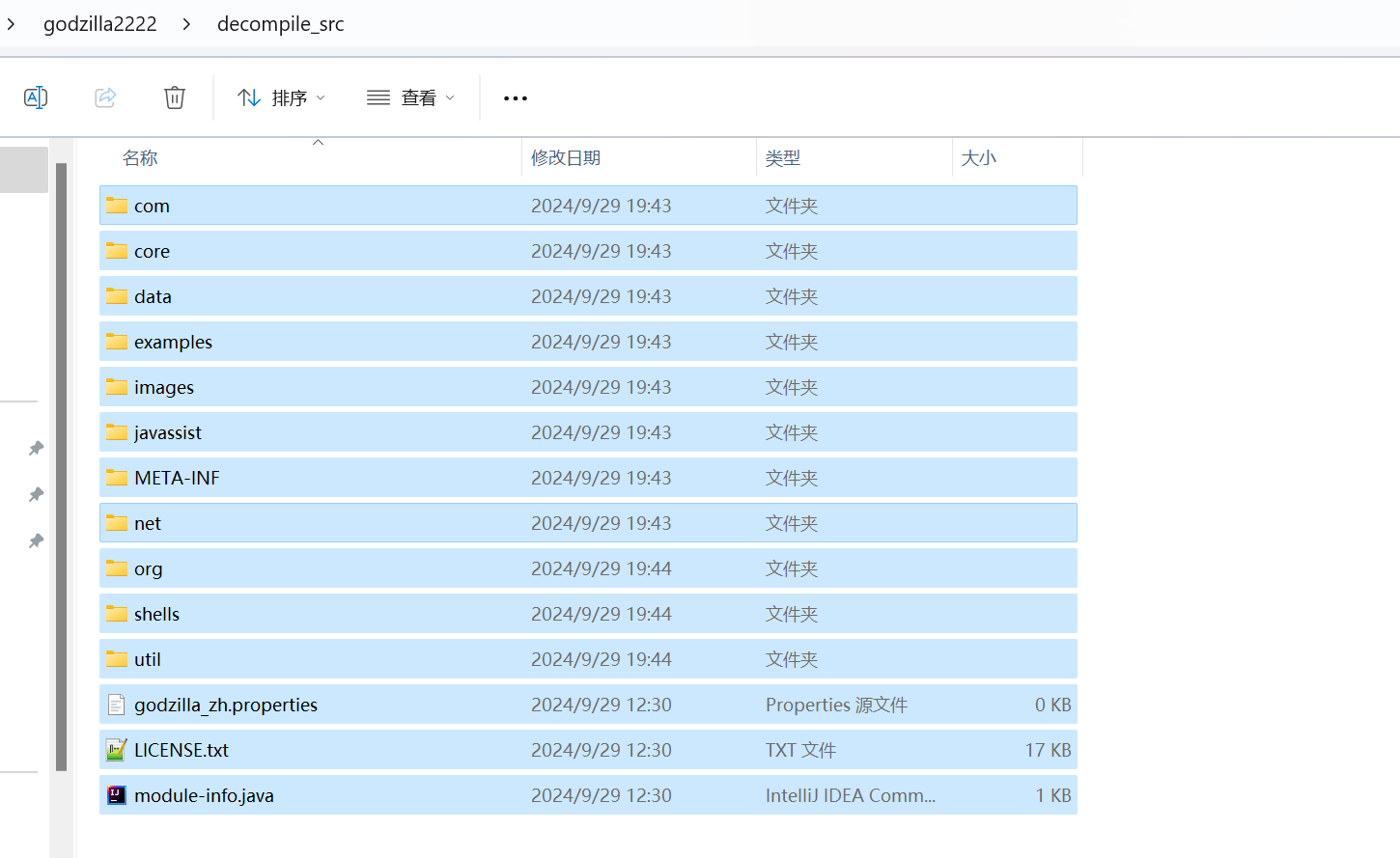

将反编译的源码放到 decompile_src

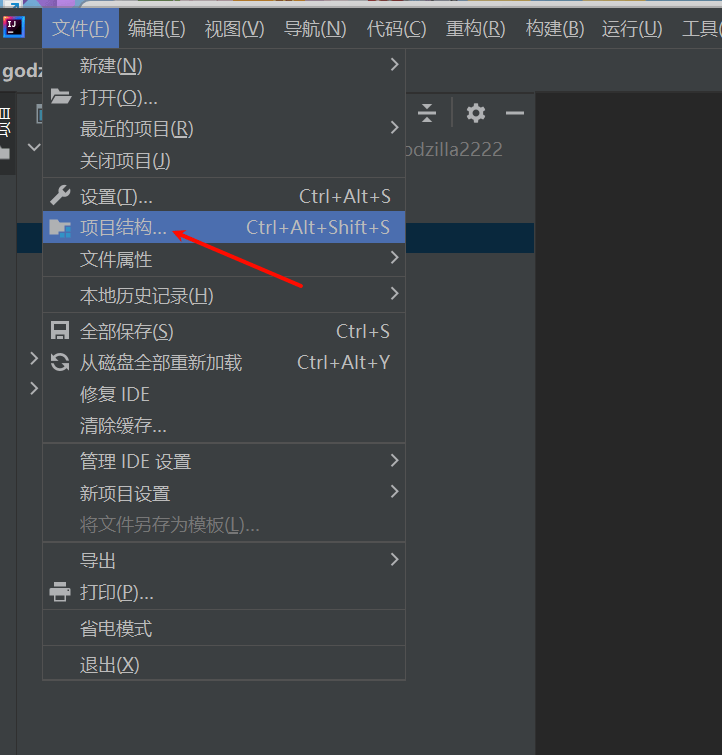

点击文件-项目结构

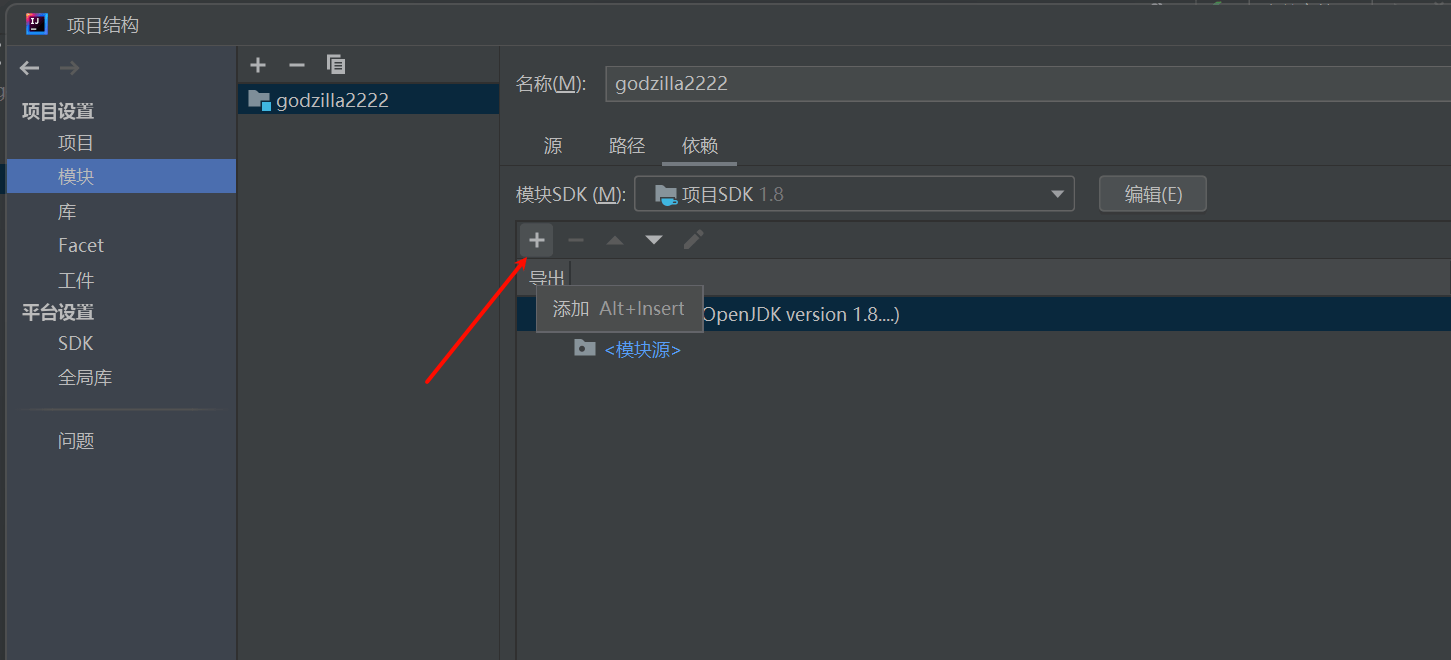

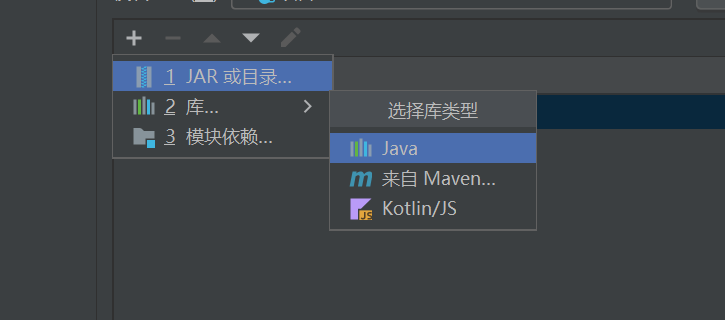

来到项目结构的模块中,点击添加

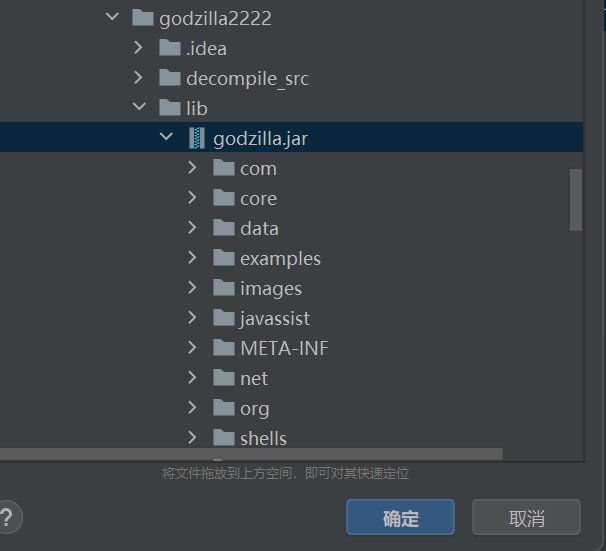

选择 lib 目录的godzilla.jar

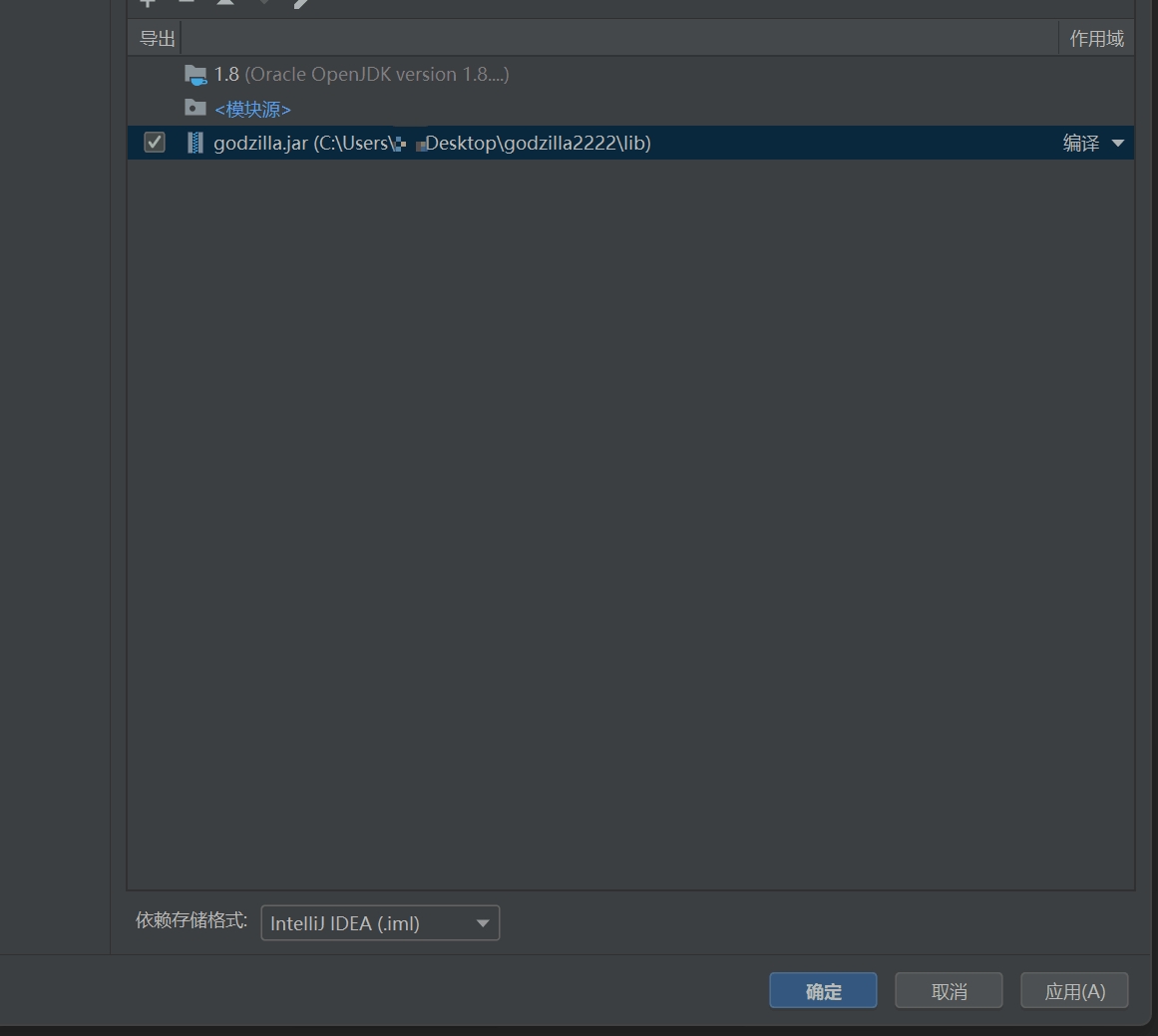

打✔后,点击应用

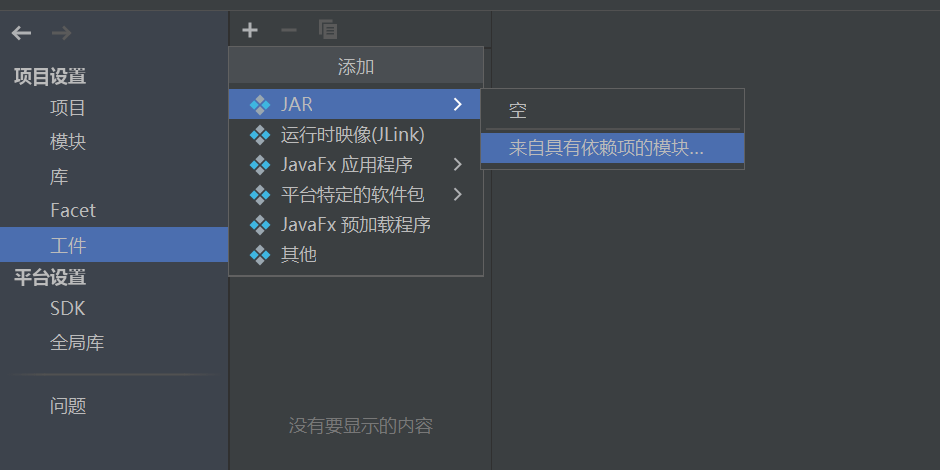

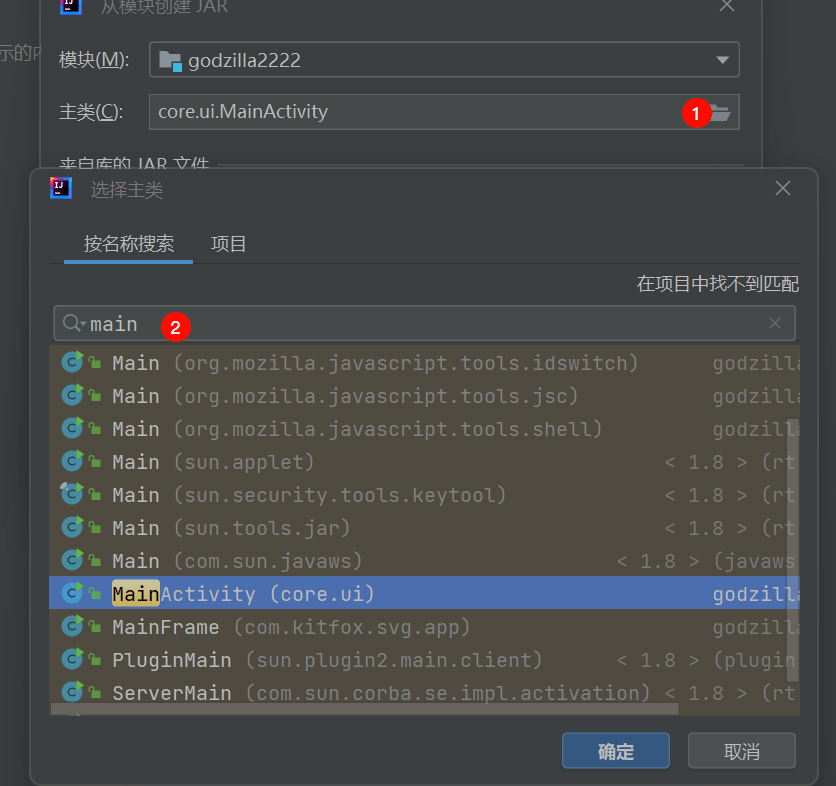

接下来,我们到项目结构的工件中,点击添加jar

我们搜索MainActivity这个类作为我们的主类。最后点击应用

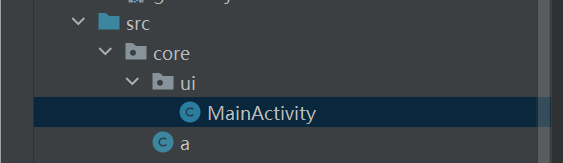

想要修改哪个文件的内容,就在src目录下建立相同目录结构、相同名称的文件即可。如想要修改 MainActivity.java 里面的内容,就要在src目录下建立这样的结构。这里的多了一个a.java文件是因为idea不能在空软件包的情况再建立一个软件包

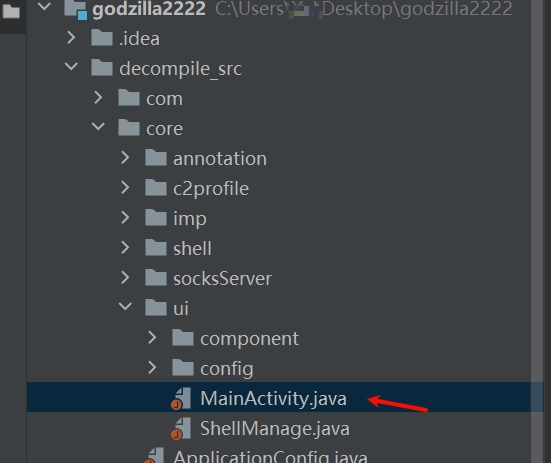

我们去 decompile_src/core/ui/MainActivity.java 中将文件的内容复制到 src/core/ui/MainActivity.java 中,接下来就可以快乐的修改文件了

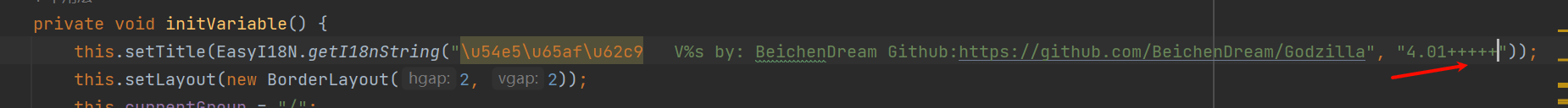

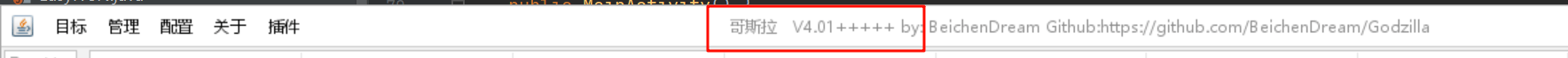

比如我们修改 MainActivity.initVariable 的标题内容

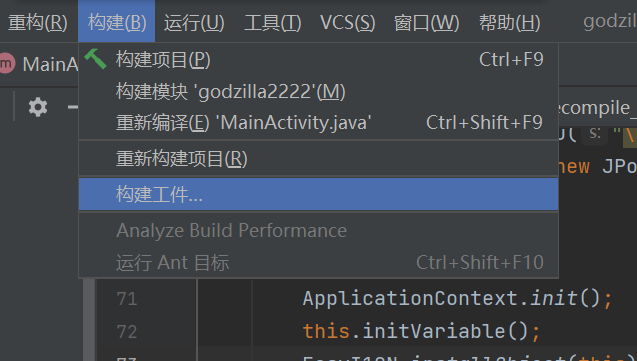

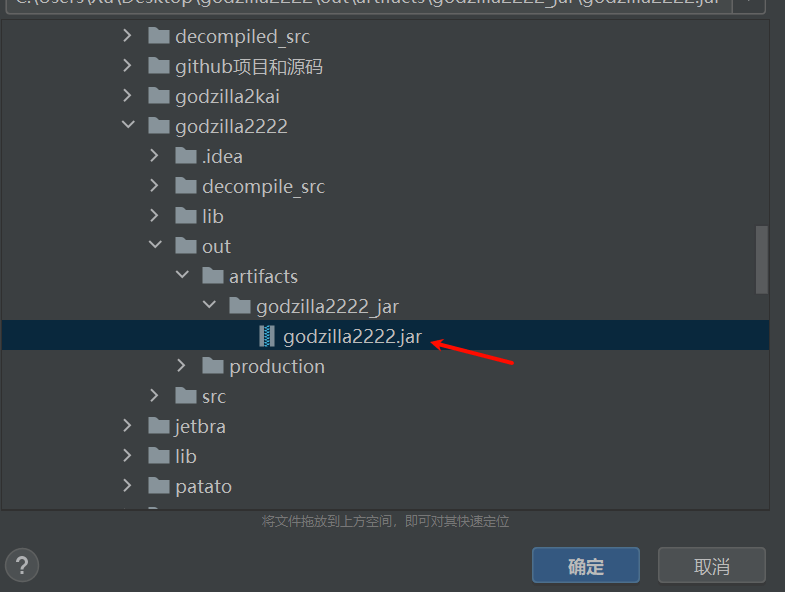

修改完成之后就可以选 Build——>Build Artifacts ——>Build 进行编译,然后构建完之后在点击运行

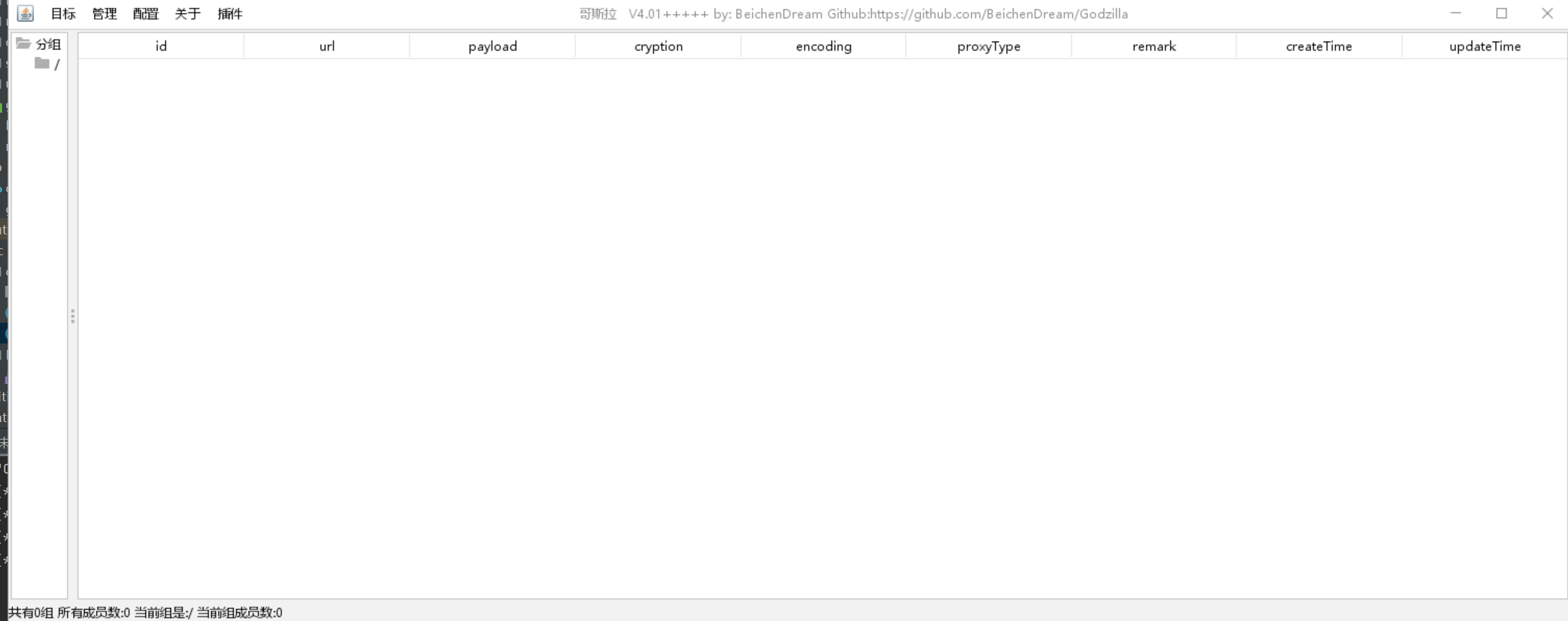

运行结果如下

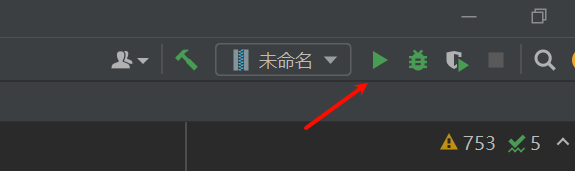

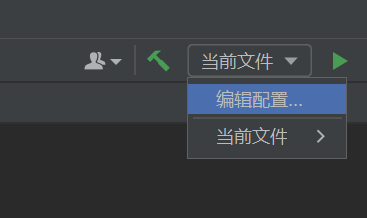

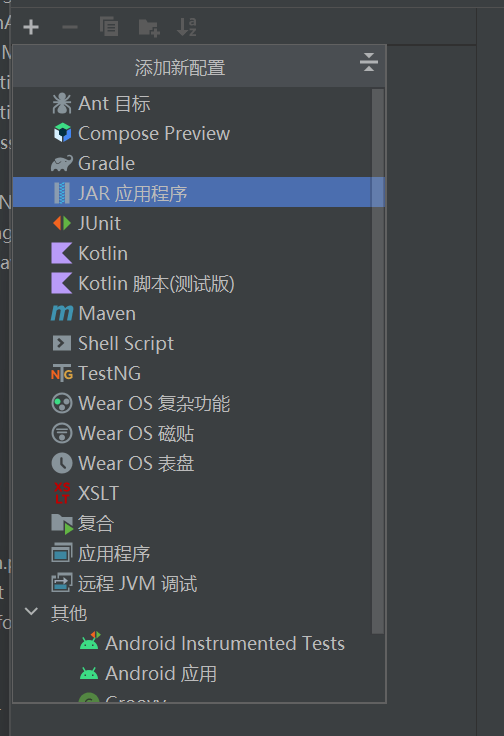

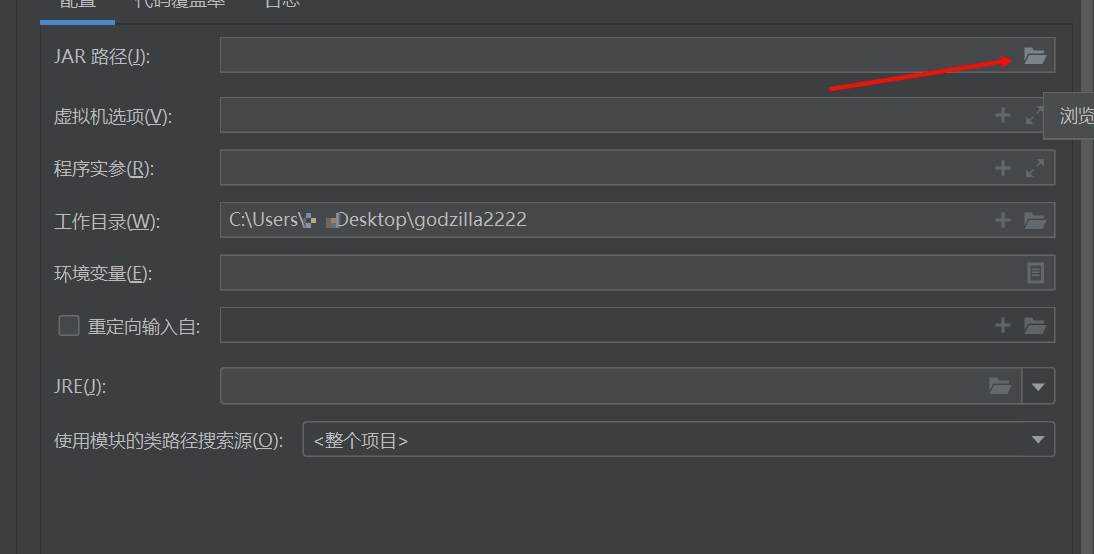

在每次调试运行的时候,不需要切换到命令行环境,可以直接选择 Run 中的 Profile 设置参数

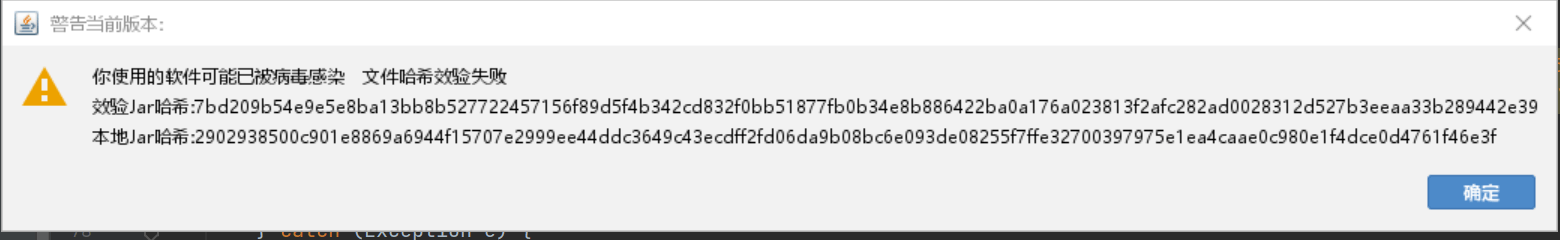

这时我们再点击运行时,会弹出下面的窗口,这说明有暗桩存在,我们找到core/ApplicationConfig.java。src目录下建立相同目录结构、相同名称的文件即可。

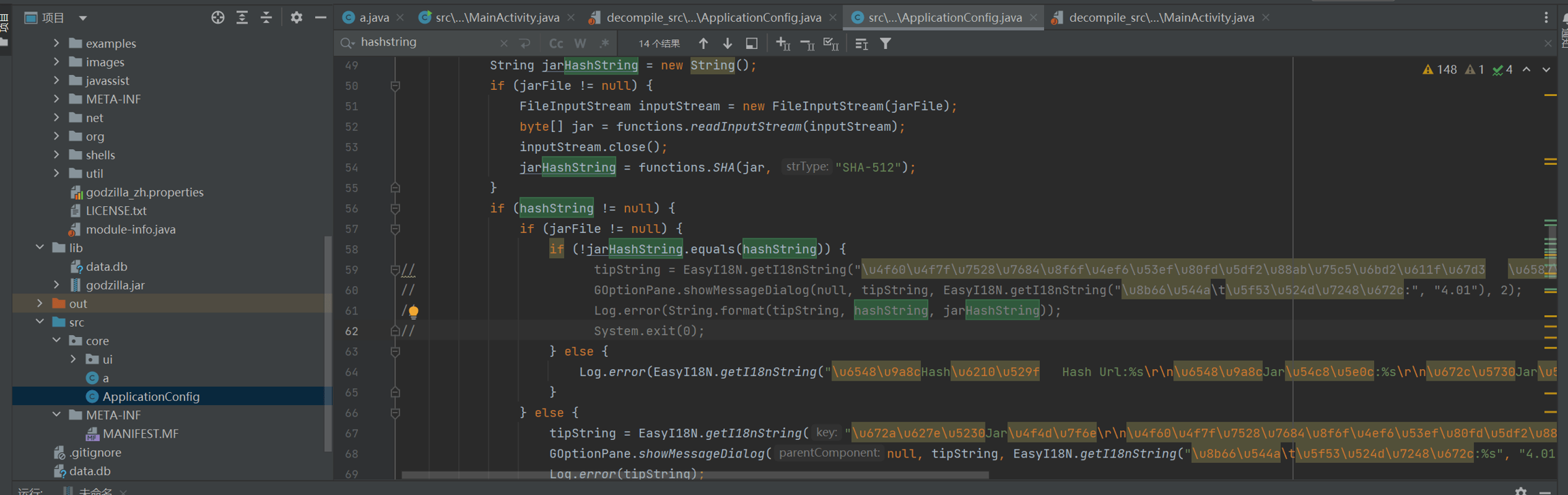

搜索 hashstring,注释掉相关代码

重写构建后运行,没有弹出md5验证了

三、调试方法

当我们想要了解某个功能的函数调用流程或者某个阶段的变量和对象的值时,可以用idea的调式功能。

可以下断点的位置

src的java文件

lib目录的jar包里的class文件

因为我们是依赖于lib的jar包,当src的类调用了某个类或者函数的时候,如果src的不存在这样的类,则会去lib目录的jar找到相应的类。

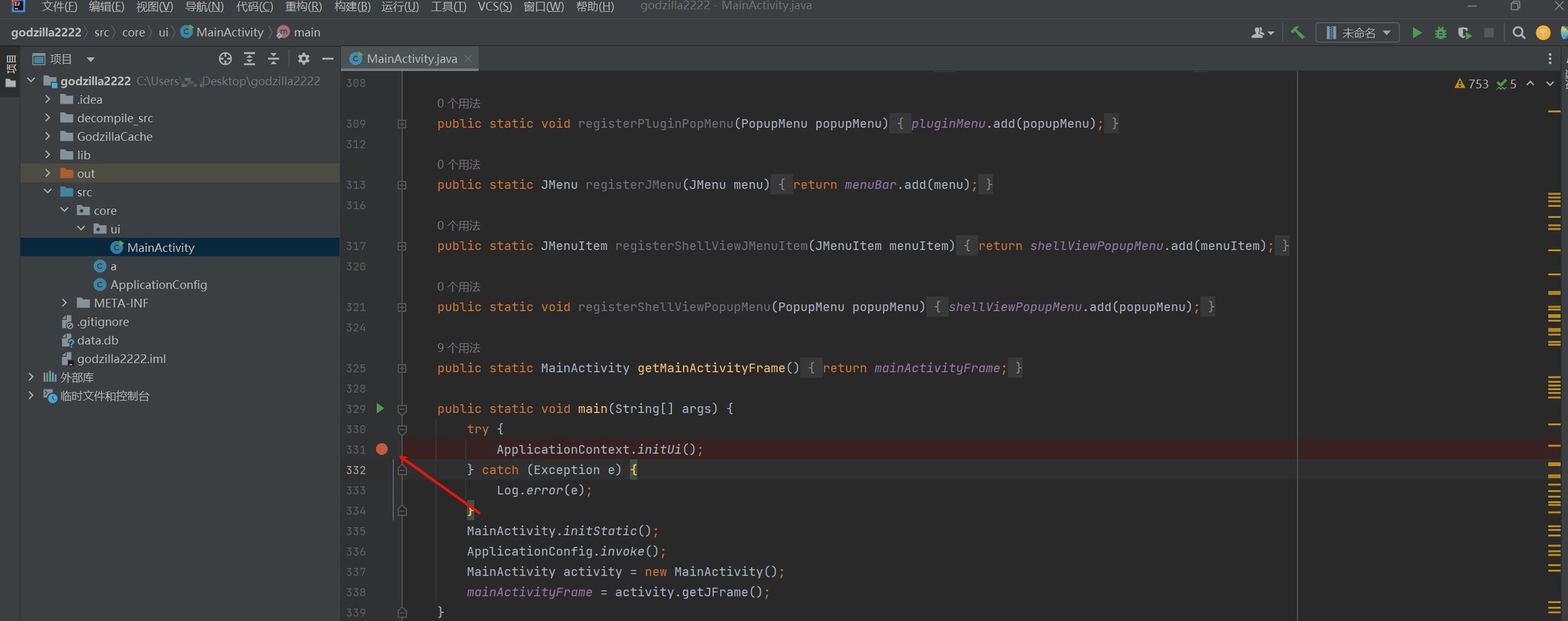

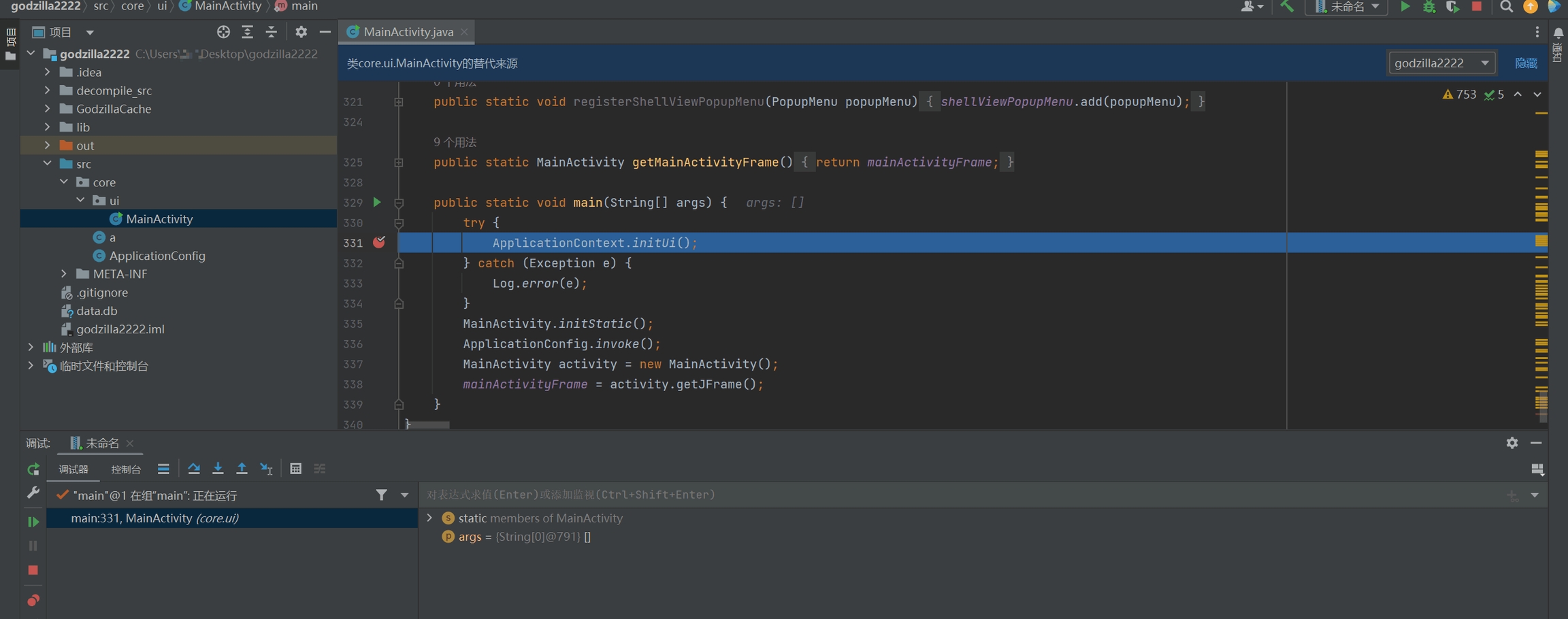

3.1 在src的java文件中下断点

下面我举一个在 core/ui/MainActivity.java 的main函数的位置下一个断点

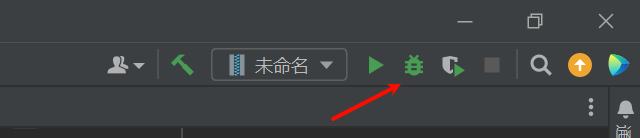

然后点击右上方的调式按钮

当运行到我们的断点处,程序执行流程会停下来

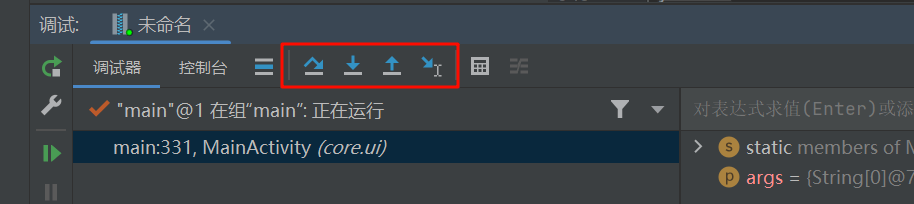

接下来就是运用步过(F8)、步入(F9)、步出(Shift+F8)来进行调式运行了

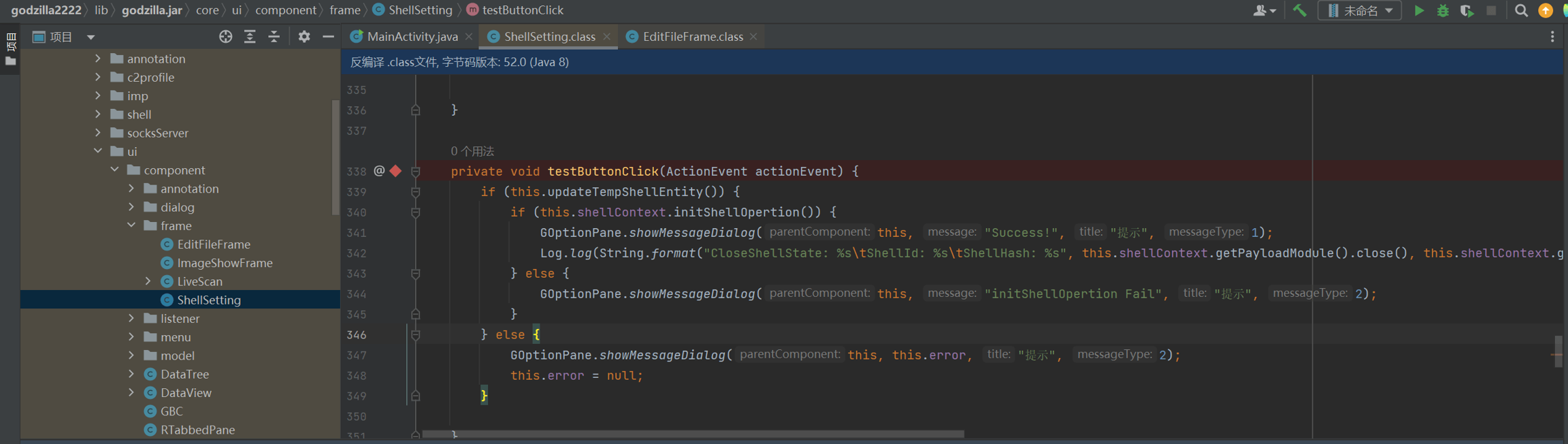

3.2 lib目录的jar包里的class文件下短点

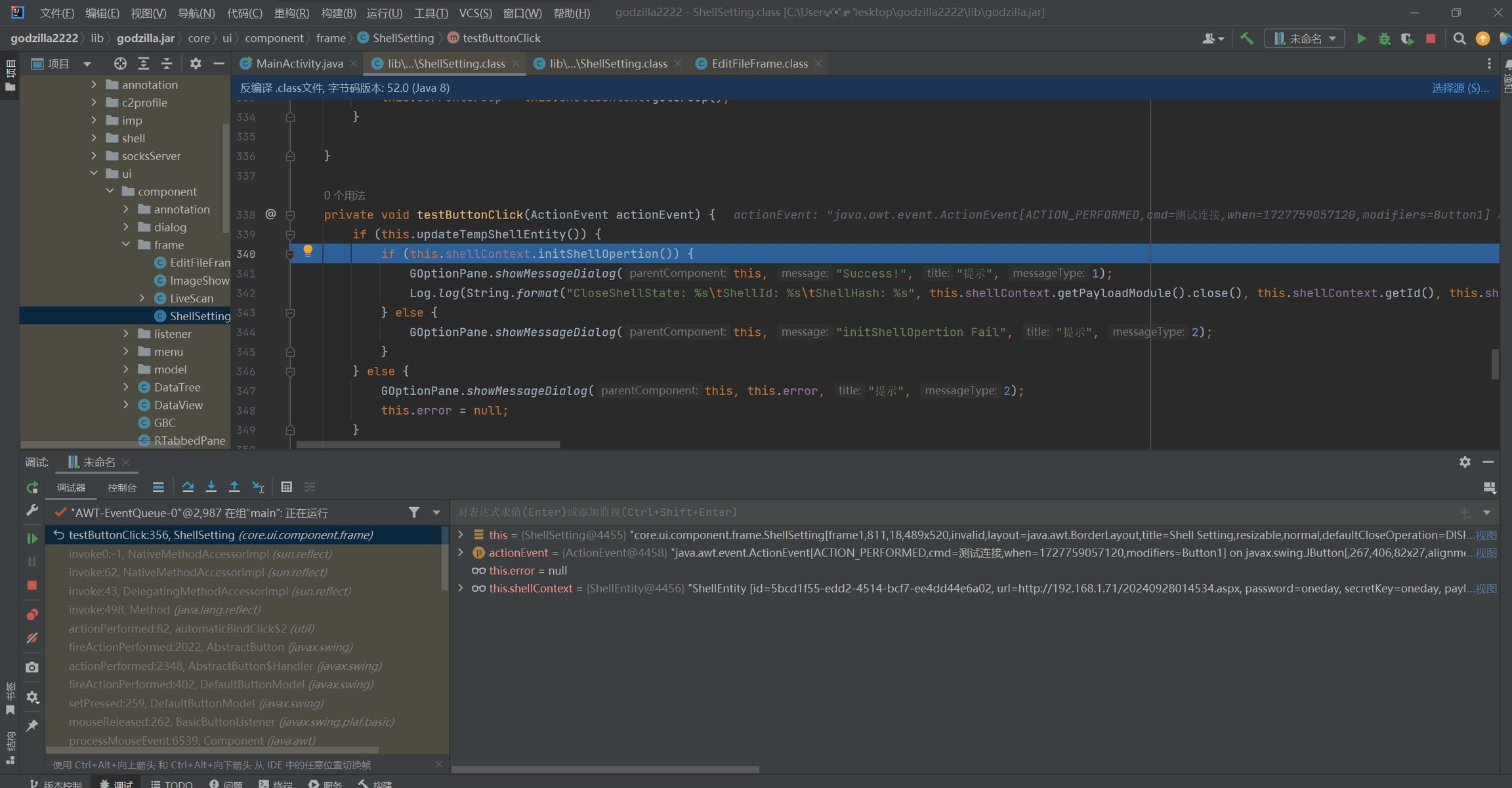

下面我举一个在 lib\godzilla.jar\core\ui\component\frame\ShellSetting.class 的testButtonClick函数的位置下一个断点。该函数主要是用于测试我们是否能成功连接到放置在目标服务器上的webshell

然后点击右上方的调式按钮,这时程序正常的运行,出现客户端窗口

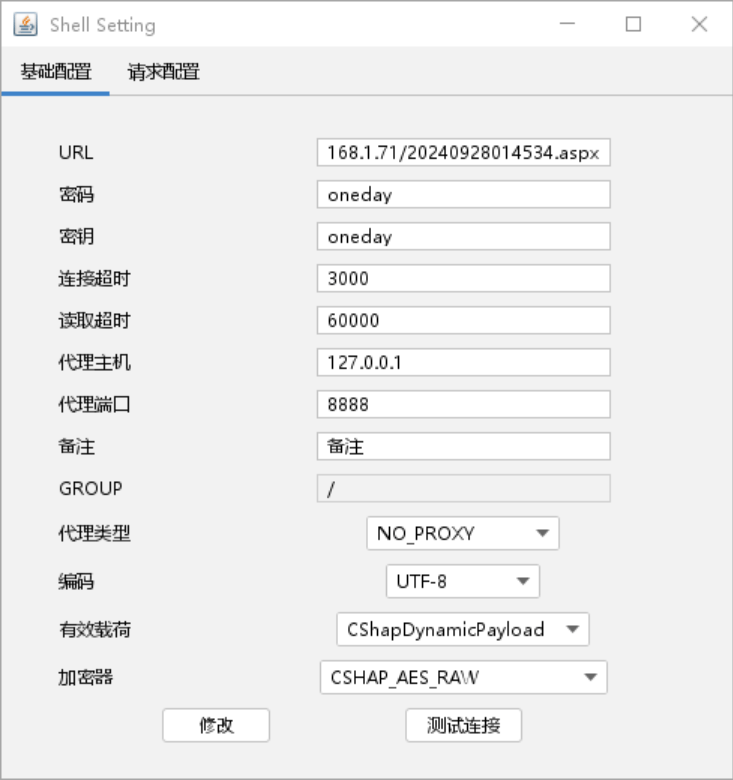

我们点击目标-添加一个webshell

配置好信息后,我们点击连接测试,这时idea会停在我们下的断点处

接下来就可以愉快地进行调式了